Cómo borrar (de verdad) datos de nuestro disco duro

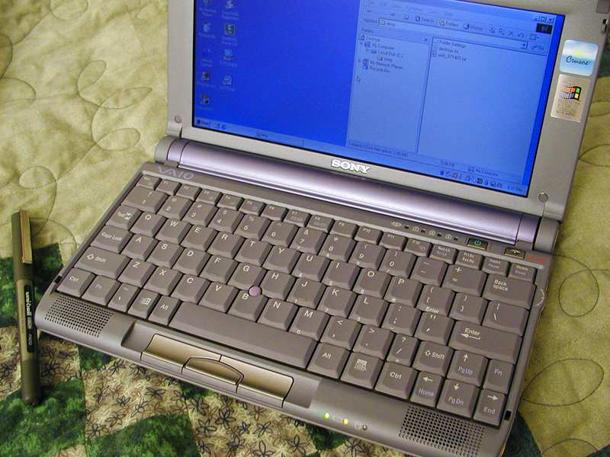

No es lo mismo borrar los datos de tu ordenador que eliminarlos. Cuando mandamos un archivo a la papelera de reciclaje (y la vaciamos) o incluso cuando formateamos un disco duro, no significa que nos hayamos librado por completo de él. En muchos casos, tan solo habremos suprimido la forma en la que nuestro ordenador tiene acceso a esos datos y no los datos en sí.

Para poder borrar por completo cualquier archivo almacenado, lo mejor es usar una serie de programas especialmente diseñados para estas tareas. Así, por ejemplo, cuando nos compremos un ordenador nuevo y queramos vender o regalar el viejo, lo podremos hacer sin miedo a pensar que el nuevo usuario tiene acceso a nuestra información.

Un programa para Windows que es perfecto para aquellos que quieran eliminar por completo tanto archivos concretos, como sectores del disco duro o dejar un ordenador completamente vacío. Con Eraser podemos seleccionar archivos y acabar con ellos con diferentes sistemas de borrado.

El software cuenta con seis algoritmos que sobrescriben los ficheros con datos aleatorios en múltiples pasos. Podemos elegir qué sistema de borrado queremos usar, que se diferencian por el número de pasos que utilizan. A mayor cantidad de pasos, más difícil será recuperar el fichero, pero más tiempo tardará en ejecutar la tarea.

Este programa también posee diferentes métodos de borrado (hasta seis) para que no quede ningún dato en nuestro disco duro. Como Eraser, podemos eliminar archivos, carpetas o una partición entera. Tiene una versión gratuita y otra de pago. La diferencia es que los sistemas más complejos de borrado solo están disponibles para aquellos que se hayan rascado el bolsillo.

Los dos primeros programas solo están disponibles para Windows. Los usuarios de Mac pueden decantarse por Permanent Eraser, otro software gratuito que garantiza una limpieza a fondo del disco duro.

Permanent Eraser utiliza el método Gutmann y sobrescribe los datos treinta y cinco veces, codifica el nombre del archivo original, y trunca el tamaño del archivo antes de que el borrador permanente lo desvincule del sistema. Una vez que los datos se han borrado, ya no se puede leer a través de medios tradicionales.

Borrar un sistema de almacenamiento USB

Si lo que queremos es eliminar un disco duro externo o una memoria USB, también podemos usar programas como Roadkil's Disk Wipe, que tiene un interfaz de lo más simple y que es ultra efectivo: permite borrar los datos y sepultarlos en capas y capas de ceros y unos para que nadie sepa lo que contuvo ese USB.

El sistema favorito de los amantes de lo retro. DBAN no se instala en el disco duro: tenemos que descargar una imagen de disco y montarla sobre un CD. Hay que arrancar el ordenador con el disco introducido en el lector, y tenemos que elegir que el arranque sea desde el CD.

Veremos un menú de lo más retro (pantalla azul y letras blancas, como en un ordenador de 1995) y allí podremos elegir como queremos eliminar los datos de nuestro disco duro. Dependiendo del método que elijamos, el software tardará horas o incluso días en llevar a cabo el borrado.